僞裝DDoS防護頁面正在散播惡意軟件!

僞裝DDoS防護頁面正在散播惡意軟件!

Sucuri研究人員(yuán)警告說,惡意軟件商(shāng)販利用用戶對DDoS保護頁面的熟悉和固有信任,讓他們下(xià)載并在計算機上運行惡意軟件。

隐藏惡意軟件和僞裝DDoS保護

DDoS防護頁面已變得如此普遍,以至于用戶很少會三思而後行,去(qù)做那些頁面告訴他們要做的事情來獲得網站訪問權。這種情況正被聰明的惡意軟件商(shāng)販所利用。

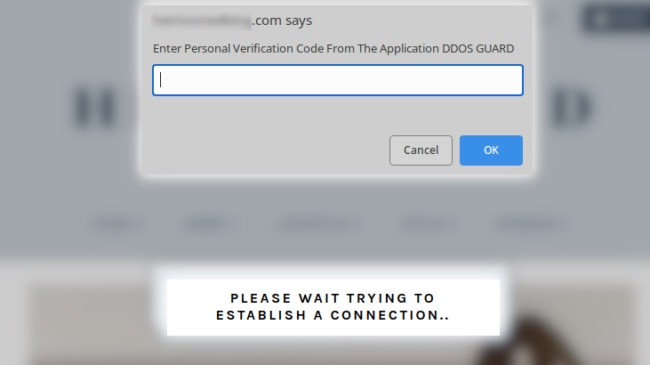

WordPress網站被黑客攻擊并注入了精心編制的JavaScript,訪問者将面臨僞裝的“Cloudflare DDoS防護”頁面,該頁面告訴他們下(xià)載security_install.iso--表面上是一(yī)個安全應用程序。

一(yī)旦他們這樣做了,他們就會被指示運行它,并将從中(zhōng)收到的“個人驗證碼”輸入到僞裝頁面中(zhōng)。

這個.iso文件确實包含驗證代碼,但不幸的是,它還可能導緻秘密安裝遠程訪問特洛伊木馬(NetSupport RAT)和信息竊取程序(RaccoonStealer)。

Sucuri安全分(fēn)析師本·馬丁(Ben Martin)解釋說:“受感染的計算機可能被用來竊取社交媒體(tǐ)信息或銀行憑證,引爆勒索軟件,甚至将受害者誘入一(yī)個邪惡的’奴隸’網絡,勒索計算機所有者,并侵犯他們的隐私-這一(yī)切都取決于攻擊者決定如何處理已入侵的設備。”。

如何保護自己

惡意的 .iso文件已經被越來越多的AV解決方案檢測到,但攻擊者可以很容易地将其替換爲新的文件,該文件将不被檢測到(至少在短時間内)。

建議用戶定期更新操作系統和軟件,避免下(xià)載和打開(kāi)“奇怪”文件,并嘗試使用腳本阻止浏覽器擴展。

上一(yī)篇:Amazon Ring存在允許訪問私人攝像機錄制的漏洞

下(xià)一(yī)篇:GitLab的Critical RCE bug已修補,請盡快更新!(CVE-2022-2884)

相關新聞

-

>數以千計的 QNAP NAS 設備被DeadBolt勒索軟件攻擊 (CVE-2022-27593)

-

>IPguard發布新版本4.61.123.0

-

>祝賀我(wǒ)司續簽IPguard鑽石代理(最高級)

-

>什麽是數據工(gōng)程師?

-

>IPguard發布新版本4.51.113.0

-

>屏幕水印技術有哪些表現形态

-

>GitLab的Critical RCE bug已修補,請盡快更新!(CVE-2022-2884)

-

>IPguard發布新版本4.54.818.0

-

>修複Atlassian Bitbucket服務器和數據中(zhōng)心中(zhōng)的關鍵漏洞!(CVE-2022-36804)

-

>注意!!!Cisco身份認證服務引擎中(zhōng)的漏洞(CVE-2022-20822、CVE-2022-20959)